ارتباطات بی سیم مجهز به فناوری بلاکچین (بخش دوم)

ارتباطات بی سیم مجهز به فناوری بلاکچین: معرفی یک الگوی جدید برای مخابرات بی سیم نسل ششم (6G)

الگو برای 6G

در دهه اخیر، با روی کار آمدن و رونق گرفتن سامانه بلاکچین، مطالعات بسیاری بر روی این پدیده نو ظهور صورت گرفته است. فناوری های بلاکچین و کاربردهای پیشرفته آن ها در شبکه های بی سیم همانند: 5G و اینترنت اشیاء از شمار این کاربردها هستند؛ با این حال بیشتر آثار موجود، بلاکچین را به شکلی جداگانه در سناریوهایی خاص واکِشی می کنند و پانورامای ادغام عمیق و جامع بلاکچین را در ارتباطات بی سیم درنظر نمی گیرند. در حقیقت، شبکه های آینده که مبتنی بر بلاکچین هستند، بایستی فناوری 6G را برای ایجاد یک سامانه یکپارچه از منظر سیستماتیک، مورد توجه قرار دهند.

صرفاً با معرفی بلاکچین، این مسائل اعتماد حل شدنی نیست؛ اما باید آن ماهیت پیچیده بی اعتمادی را که به لایه های گوناگون شبکه مربوط است در برداشته باشد تا بدین ترتیب، پایه اعتمادی برای شبکه های اینترنت 6G ایجاد شود. افزون بر این، اکثر مطالعات انجام شده از بررسی مسائل مهم مرتبط با بلاکچین در محیط های بی سیم چون امنیت، تأخیر، مقیاس پذیری، هزینه، مصرف انرژی و غیره غفلت ورزیده اند. این کمبود را در وجود مدل های ریاضی توصیف کننده شبکه های بی سیم که مبتنی بر بلاکچین کار می کنند و همچنین نتایج تجربی مربوطه نیز می توان دید. بنابراین؛ توجه کردن به این مسائل و ادغام فناوری های پیشرفته بلاکچین در بستری یک دست و منظم، برای شبکه آینده اینترنت 6G ضروری است.

مفهوم B-RAN، پارادایم نوینی را برای شبکه های بی سیم در مقیاسی بزرگ، ناهمگن و اعتمادپذیر ارائه می دهد. همانطور که در شکل 4 نشان داده شده است، B-RAN در جایگاه چارچوبی باز و یکپارچه برای برنامه های کاربردی مختلف و از سویی دیگر برای دستیابی به ادغام منابع و اشتراک گذاری در بخش ها و نیز ارائه راه حلی شگفت انگیز در مسیر شبکه های آینده اینترنت 6G به کار می رود. B-RAN، نهادهای شبکۀ اعتماد ناپذیر را بدون هیچ واسطه ای ذاتاً متحد می گرداند و دسترسی به شبکه، احراز هویت، مجوز و حسابداری را با تعاملات اعتمادپذیر مدیریت می کند.

از طریق B-RAN، یک سامانه MSP برای اتصال طرف های مختلف ایجاد می شود که کار اشتراک گذاری منابع و داده ها را به روشی مشارکتی، انعطاف پذیر و ایمن فراهم می کند. با این وجود، B-RAN نه تنها به شکلی پویا قابلیت های محاسباتی، حافظه پنهان و ارتباط را به اشتراک نمی گذارد بلکه اطلاعات را در سراسر زیرشبکه ها ارائه و پخش می کند. یادگیری به سبک فدرال، تخصیص منابع کم کاربرد و خدمات شبکه را در B-RAN بهینه تر می کند. B-RAN در جایگاه یک بلاکچین و یک سرویس (BaaS) پلتفرم، دارای ویژگی های امنیتی متمایزی است و انتظار می رود که عملکردهای پیشرفته ای چون: تبادل داده، حفاظت از حریم خصوصی، ردیابی، نظارت و غیره را ارائه دهد. شکل 5 ساختار شبکۀ بی سیم 6G مبتنی بر B-RAN را نشان می دهد. مرکز کلان-داده لبه ای (ESDC) از واحدهای باند پایه قدرتمند (BBUs) و سرورهای لبه (EDGE) تشکیل شده است و تعدادی از فناوری های نوآورانه مانند بلاکچین، هوش مصنوعی و داده های بزرگ را به کار می گیرد. یک ESDC همراه با تعدادی واحد رادیویی از راه دور (RRU) به عنوان یک ایستگاه پایه فوق العاده عمل می کند، که معادل همتای پیشرفته eNodeB در 5G است، و نه تنها از خدمات بی سیم، بلکه از برنامه های مختلف محلی و بازار شبکه نیز پشتیبانی می کند.

در یک ESDC، بلاکچین، ایمنی درونی شبکه را با استفاده از تکنیک های رمزنگاری تضمین می سازد و با کمک هوش مصنوعی و داده های بزرگ، بسیاری از عملکردهای مهم مانند کنترل دسترسی امن، ردیابی و نظارت بر پایانه های تلفن همراه را تسهیل می بخشد. چندین EDSC، که ممکن است متعلق به احزاب مختلف باشد، از طریق اتصالات فرا نوری برای تبادل داده با سرعت بالا به هم متصل می شوند و در آن، بلاکچین تعاملات قابل اعتماد و قابل اطمینانی را بین آن ها امکان پذیر می سازد. همچنین، علاوه بر ESDC ها، بلاکچین، واحدهای پایانه های عظیم غیر مشابه (از طریق RRU ها)، گره های لبه و هستۀ شبکه ها را به هم متصل می کند و حقوق و تعهدات خود را تعریف و مدیریت می نماید و در نهایت از طریق قراردادهای هوشمند داخلی-خارج از زنجیره به هماهنگی شبکه دست می یابد.

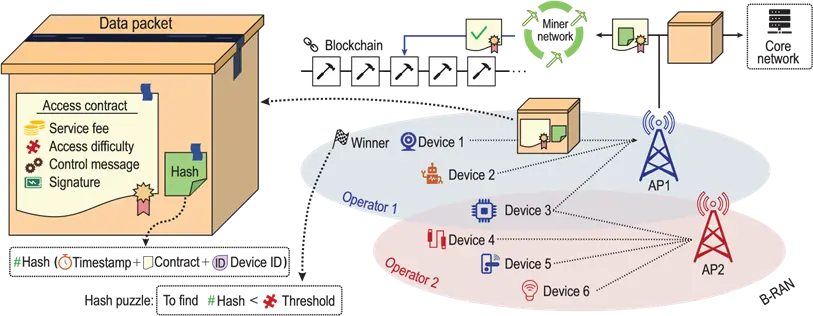

به ویژه، در یک سناریوی اینترنت اشیاء، B-RAN می تواند اعتماد متقابل بین دستگاه های اینترنت اشیا و نقاط دسترسی (AP) را در یک محیط بی اعتماد از طریق بلاکچین فراهم سازد و یک طرحی از آیندۀ IoE/IoT در یک شبکه چند اپراتوره ایجاد می نماید.

ایجاد اعتماد می تواند از رفتارهای خودخواهانه احتمالی بین دستگاه های غیرقابل اعتماد جلوگیری کند و همکاری بین شبکه های IoT فردی را ارتقا دهد. با سازماندهی مجدد چندین شبکه منفرد در یک شبکه مشترک چند اپراتور مبتنی بر بلاکچین، B-RAN می تواند منابع بین شبکه ای مانند طیف، AP ها، دستگاه های اینترنت اشیاء و داده های کاربران را به صورت موثر یکپارچه کرده و از آن ها استفاده نماید.

بنابراین، در B-RAN، دستگاه های IoT به یک سرویس SP مشترک محدود نمی شوند، بلکه می توانند منابع و خدمات را در سراسر شبکه ها از طریق مکانیسم های تشویقی مؤثر دریافت کنند.

یکی دیگر از کاربردهای تعبیه شده در B-RAN ،MEC مبتنی بر بلاکچین است که می تواند برنامه ریزی منابع چند جانبه را برای یک شبکه باز و توزیع شده محقق سازد و در عین حال حفاظت از حریم خصوصی و امنیت داده ها را برای کاربران فراهم سازد.

B-RAN ارتباط مستقیم بین کاربران شبکه و سرورهای MEC از اپراتورهای مختلف را به صورت انعطاف پذیر و بدون تکیه بر عوامل واسطه امکان پذیر می سازد. منابع ذخیره سازی و محاسباتی در میان شرکت کنندگان MEC می تواند به صورت کامل توسط B-RAN برای کاهش موانع مدیریتی شبکه و دستیابی به پیکربندی کارآمد اشتراک گذاری منابع و زمان بندی استفاده شود.

مکانیسم های اجماع

از آنجایی که دستگاه های سیار مانند تلفن همراه دارای محدودیت دسترسی به منابع هستند، مکانیسم های اجماع سنتی مانند اثبات کار و انواع آن برای شبکه های بی سیم مناسب نیستند. همچنین، تأخیر در تأیید، اغلب برای سرویس های بی سیم حساس به تأخیر، غیرقابل تحمل است، مصرف زیاد منابع و تأخیر بالا به عنوان موانع اصلی مکانیسم های اجماع سنتی در یک محیط در مخابرات بی سیم سیار تبدیل می شوند.

علاوه بر کاربردهای مختلف پروتکل های اجماع، مانند اثبات سهام (PoS) و اثبات فعالیت (PoA)، یک مکانیسم اجماع مبتنی بر هویت به نام PoD در B-RAN استفاده خواهد شد. با توجه به این واقعیت که B-RAN از تعداد زیادی دستگاه تشکیل شده است، PoD از یک شناسه سخت افزاری منحصر به فرد (ID) استفاده می کند که معمولاً برای تشخیص دستگاه های مختلف استفاده می شود. بر اساس این شناسه منحصر به فرد، هر دستگاه فقط باید یک بار برای هر شکاف پرس و جوی هش را انجام می دهد. دستگاهی که پرس و جوی هش کمتر از آستانه ی هدف را دریافت کند، به عنوان برنده شکاف فعلی انتخاب می شود. PoD با محدود کردن تعداد عملیات هش، مصرف منابع را به میزان قابل توجهی کاهش می دهد. در این حالت، منحصر به فرد بودن ID برای افزایش ایمنی و اثربخشی PoD بسیار مهم است. برای دستیابی به این امر، باید ویژگی های امن تری را به عنوان شناسه معرفی و استفاده کنیم. به عنوان مثال، مکان، اثرانگشت فرکانس رادیویی (RF)، ماژول امنیتی سخت افزاری (HSM). در این راستا، اثرانگشت RF از عیوب سخت افزار فرستنده برای ساخت یک اثر انگشت منحصر به فرد که دستگاه را شناسایی می کند، استفاده می کند. افزون بر این، می توانیم HSM را در دستگاه های B-RAN تعبیه کنیم تا از جعل شناسه جلوگیری کنیم. از آنجایی که شناسه منحصر به فرد دستگاه و سایر اطلاعات ضروری در HSM دستگاه قرار می گیرد، کاربران فقط می توانند بدون تغییر اطلاعات موجود در HSM تأیید را انجام دهند. مهاجمان به سختی می توانند شناسه داخلی دستگاه محافظت شده توسط HSM را به صورت فیزیکی یا دیجیتالی تغییر دهند. HSM حتی ممکن است اطلاعات کلیدی را پاک کند و در صورت شناسایی رفتارهای نادرست، خود را برای همیشه از کار بیاندازد.

همچنین، لینگ و همکاران یک پروتکل اجماعی مبتنی بر satellite-aided برای فناوری بلاکچین پیشنهاد داده اند.

این پروتکل از مزایای پوشش گسترده و امکان دسترسی در تمام نقاط به عنوان یک نوآوری در پروتکل های اجماع می تواند به ساخت یک ساختار بلاکچین فضایی-زمینی بسیار مقیاس پذیر کمک کند. در هر دور از این اجماع، ماهواره مسئول تولید دوره ای اوراکل ها و ارسال چندگانه آن ها به شبکه بلاکچین زمینی است. اوراکل یک عدد تصادفی است که برای انتخاب تنها ماینر برنده در آن دور استفاده میشود، کسی که حق دارد بلوک جدید منحصر به فرد و معتبر را ایجاد کند و آن را از طریق شبکه بلاکچین برای سایر ماینرها توزیع کند. این روش از انتخاب برنده نیازی به هش گسترده برای پرس و جو ندارد، بنابراین مصرف انرژی را تا حد زیادی کاهش می دهد. در طول فرایند اجماع شبیه سازی نتایج نشان می دهد که پروتکل توافقی پیشنهادی می تواند به توان عملیاتی بالاتری نسبت به PoW دست یابد و در عین حال امنیت مشابهی با PoW را ایجاد سازد. ارتباطات ماهواره ای تقریباً ثابت و قابل کنترل تر هستند. بنابراین، این پروتکل اجماع می تواند گزینه ای مناسب برای B-RAN در شبکه های 6G فضایی باشد.

علاوه بر این، در مکانیسم های اجماع، می توان به جای الزام شرکت کنندگان به انجام پرس و جو های هش بی معنی، وظایف مفیدتری را ایجاد نمود. به عنوان مثال، تخصیص منابع در مقیاس بزرگ و زمان بندی در B-RAN یکی از مسئولیت های مهم در حوزه ی استخراج است. با استفاده از اصل پروتکل اجماع اثبات یادگیری (PoL)، شرکت کنندگان در B-RAN قادر خواهند بود که الگوریتم های هوشمند متنوعی را برای ارائه راه حل هایی مناسب به منظور انجام این وظایف به کار گیرند که رقیبی قدرتمند در حوزه ی یادگیری ماشین به شمار خواهد آمد.

نگهدارنده ای (maintainer) که بهترین راه حل را برای طرح زمان بندی ارائه می دهد به عنوان برنده برای دور بعدی انتخاب می شود. چنین مسابقات یادگیری ماشینی را می توان برای ارائه راه حل هایی برای کارهای پیچیده، چندگانه و بهینه سازی طرح های مختلف در B-RAN به کار برد.

قرارداد هوشمند

بلاکچین و مکانیسم های زیربنایی در B-RAN امنیت و کارایی سیستم را برای اشتراک منابع، تبادل داده و دسترسی کاربر تضمین می کند. کدهای نرم افزاری قابل تأیید در قراردادهای هوشمند، اجرای یکنواخت و خودکار برنامه را برای این سرویس ها در سراسر شبکه B-RAN تضمین می کند و از کاشت ویروس های درب پشتی در سیستم B-RAN جلوگیری می کند (and prevent backdoor viruses from being planted in the B-RAN system). در ادامه، دو مکانیسم مبتنی بر قرارداد هوشمند برای افزایش امنیت و کارایی B-RAN معرفی می شوند.

استقرار قرارداد هوشمند سریع (FSCD) مکانیسم پیشرفته ای است که برای تسریع و ایمن سازی سرویس ها و خدمات در B-RAN پیشنهاد شده است. با پیاده سازی مفهوم الگو در قراردادهای هوشمند، قرارداد ریشه در FSCD شرایط خدمات را مفصلا تعیین و تعریف می کند که به صورت خودکار برای همه سرویس ها اعمال می شود. به ویژه، FSCD می تواند درخواست های خدمات را تأیید و ردیابی کند. همچنین، از جعل و دستکاری داده ها جلوگیری می کند. درخواست های بدخواهانه توسط بلاکچین پذیرفته می شود، بنابراین خطرات احتمالی موجود در رویه های درخواست خدمات را کاهش می یابد.

افزون بر این، قرارداد قفل شده در زمان هش (HTLC) را می توان در B-RAN برای اعمال تبادل منابع منصفانه بین SP ها و مشتریان استفاده کرد. HTLC به کاربران این امکان را می دهد تا با ایجاد یک محدودیت بین دو تراکنش، پرداخت های بدون اعتماد را در خارج از زنجیره بلوکی در یک کانال پرداخت «خارج از زنجیره» انجام دهند. به دلیل «محدودیت»، طرف نقض کننده ی قرارداد، محکوم به ایفای نقش گرۀ خنثی (unprofitable) در تبادل منابع مبتنی بر HTLC است. به این ترتیب، HTLC به میزان قابل اعتمادی خطرات (به عنوان مثال خطرات جعل هویت) بین SP و مشتریان را کاهش می دهد و ایمنی تجارت منابع را افزایش می دهد.

اگرچه B-RAN امنیت و کارایی خود را به اثبات رسانده است، اما چند مسئله حل نشده باقی مانده است. B-RAN یک MSP است که میزبانی از شبکه ها یا زیرشبکه ها را هماهنگ می کند، اما رویکردهایی برای جداسازی ایمن اطلاعات خصوصی بین آن ها هنوز در حال بررسی است. همچنین، جلوگیری از حملات سایبری برنامه ریزی شده (pre-computing) در پروتکل PoD دشوار است، زیرا مهاجم می تواند از مهرهای زمانی آینده برای پیدا کردن یک بلوک معتبر استفاده کند. طراحی قراردادهای هوشمند دقیق و کارآمد برای اجرای مجازات خودکار تخلفات ضروری است.

دسترسی قابل اعتماد

انتظار می رود که شبکه اینترنت 6G حاوی تعداد زیادی دستگاه ناهمگون باشد که به چندین طرف غیرقابل اعتماد تعلق خواهد داشت. این دستگاه ها ممکن است برای دستیابی به منابع محدود برای منافع شخصی با یکدیگر رقابت کنند و به سادگی پروتکل های از پیش تعریف شده را نادیده بگیرند که منجر به افزایش تقاضا در استفاده از منابع مشترک موجود در شبکه و توزیع ناعادلانه منابع می شود.

به منظور دسترسی (grant-free) از طریق پیوندهای مشترک، مانند اتصال بالا اینترنت اشیاء، دستگاه های عظیم (massive devices)، بدون درخواست مجوز یا منابع اختصاصی، پیوند دسترسی مشترک را به اشتراک می گذارند.

به دلیل وجود عدم اعتماد، یک دستگاه خودخواه (selfish) ممکن است عمدا دوره عقب نشینی خود را در دسترسی تصادفی کوتاه کند تا تأخیر دسترسی را کاهش دهد. با افزایش تعداد دستگاه های خودخواه، ازدحام فاجعه باری در شبکه به وجود می آید که به آن معمای سرکش (Rogue’s Dilemma) می گویند.

برای از بین بردن بی اعتمادی در میان دستگاه های مشتری و رسیدگی به معضل Rogue در سناریوهای بدون کمک هزینه (grant-free)، یک طرح دسترسی قابل اعتماد به نام Hash Access همراه با تجزیه و تحلیل و ارزیابی ریاضی آن در چارچوب B-RAN پیشنهاد شد. همانطور که در شکل 6 نشان داده شده است، هر دستگاه باید قبل از ارسال بسته ها، یک معمای هش (Hash Puzzle) را با یافتن یک مقدار هش کمتر از یک آستانه معین حل کند. در غیر این صورت، دسترسی دستگاه در اسلات فعلی ممنوع خواهد شد. معمای هش با مهر زمانی فعلی به همراه شناسه منحصر به فرد خود و قرارداد دسترسی دارای یک مدل ریاضی است که در بخش بعدی به آن پرداخته خواهد شد. با توجه به مقاومت پیش تصویر تابع هش، پاسخ به یک معمای هش را می توان به راحتی تأیید کرد اما به سختی جعل می شود. به همین دلیل است که تولید یک هش جعلی برای یک دستگاه سرکش (rogue) تقریبا غیرممکن است. بنابراین، یک عقب نشینی تصادفی اجباری در طرح Hash Access تعبیه شده است تا برخوردها را کاهش دهد، که به سختی توسط دستگاهی قابل رد شدن است. به این ترتیب، طرح Hash Access دستگاه ها را مجبور می سازد از قانون دسترسی پیروی کنند تا از رفتار خودخواهانه دستگاه های سرکش جلوگیری شود و بین دستگاه های مشتری ایجاد اعتماد نماید. افزون بر این، میزان آستانه در یک معمای هش، سختی دسترسی هر دستگاه را به منابع تعیین می کند، که می تواند برای کنترل ترافیک در B-RAN تنظیم شود. همچنین، Hash Access تضمین می سازد که منابع Uplink منصفانه به اشتراک گذاشته شوند، که همکاری چند جانبه را ارتقا می دهد و به یکپارچه سازی منابع بین شبکه ای و کاهش کارآمد ترافیک کمک می کند. علاوه بر رفتار نادرست دستگاه های IoT مخرب که در بالا مورد بحث قرار گرفت، خطرات امنیتی دسترسی دستگاه های متعدد به شبکه نیز در لایه های مختلف شبکه های بی سیم وجود دارد که در بخشی تحت عنوان «کنترل دسترسی امن» بررسی شد. از این رو باید رویکردهای کنترل دسترسی ایمن و قوی برای شبکه های 6G ایجاد شود.

B-RAN یک پلتفرم ایده آل از دیدگاه سیستماتیک است که ادغام روش ها و پروتکل های دسترسی ایمن مختلف در معماری 6G را، از طریق ایجاد اعتماد و امنیت مشارکتی در میان نهادهای ناهمگون که ممکن است دارای خطرات امنیتی بالقوه باشند، فراهم می کند.

مدل سازی ریاضی

با وجود این واقعیت که شبکه های مبتنی بر بلاکچین در کانون توجه قرار گرفته اند، کارهای مربوط به مدل سازی ریاضی و تحلیل بنیادی نسبتاً محدود است. تعداد قابل توجهی از مسائل پیچیده، حلنشده باقی مانده اند. تاکنون، بررسی ها و تحقیقات انجام شده تأثیر تمرکز زدایی بر RAN را پس از معرفی بلاکچین ارزیابی نکرده اند، با این وجود، باید به صورت تحلیلی مشخص شود که تأخیر سرویس یک مشکل اساسی برای فناوری B-RAN است که به قیمت دستیابی به ویژگی غیرمتمرکز بودن آن ایجاد شده است. متاسفانه میزان تاخیر و قابلیت کنترل آن همچنان ناشناخته باقی مانده است.

به عنوان یکی دیگر از جنبه های مهم B-RAN، امنیت این ساختار در شبکه اینترنت 6G همچنان به صورت کامل بررسی نشده است. بنابراین، یک مدل تحلیلی برای بررسی ویژگی های B-RAN (مانند تأخیر و امنیت) و ارائه دستورالعمل های روشنگرانه برای پیاده سازی های بیشتر در دنیای واقعی ضروری است.

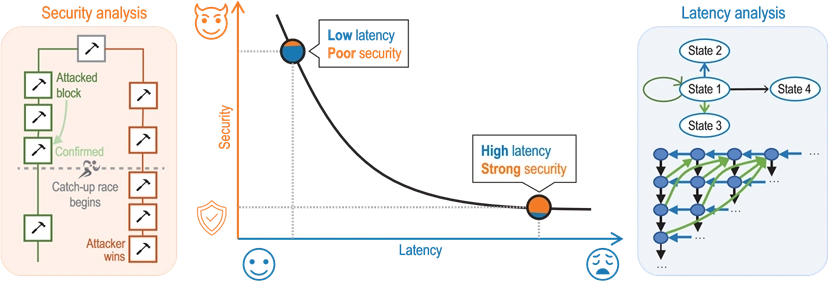

لینگ و همکاران یک مدل سازی اولیه ریاضی برای B-RAN و توصیف تحلیلی خواص و عملکرد آن انجام داده اند. به ویژه، تولید بلوک را از طریق یک فرایند پواسون مدل سازی کرده اند که این مدل ریاضی با داده های واقعی تست و تایید شده است. سپس یک مدل queueing تعبیه شده توسط یک فرایند مارکوف همگن در حوزه زمانی پیوسته برای B-RAN ایجاد شد. براساس مدل queueing، یک نمودار انتقال حالت کلی ارائه شده است، که می توان تأخیر متوسط را در سطح سرویس ارزیابی، و تأثیر پارامترهای حیاتی را بر تأخیر B-RAN با استخراج بیشتر حدهای بالا و پایین نشان داد. در همین حین، سطح امنیتی B-RAN را با در نظر گرفتن استراتژی مهاجم ارزیابی کردند.

از تجزیه و تحلیل اطلاعات به دست آمده از تأخیر و امنیت در شبکه های مبتنی بر B-RAN، یک رابطه ذاتی بین آن ها به دست آمده است، که می توان آن را با منحنی مبادله تأخیر-امنیت نشان داده شده در شکل 7 توصیف کرد.

از یک طرف، تأخیر درخواست در شبکه B-RAN نسبت به زمان تولید بلوک شبه خطی است و با افزایش تعداد تأییدیه ها برای تأیید یا زمان تولید بلوک، افزایش می یابد. از سوی دیگر، تاییدیه های بیشتری برای کاهش احتمال حملۀ موفقیت آمیز به شبکه مورد نیاز است. تعداد تاییدیه ها به عامل کلیدی در ایجاد تعادل بین تاخیر سرویس و امنیت سیستم در B-RAN تبدیل می شود و باید با دقت انتخاب شود.

شایان ذکر است که چنین مصالحۀ عملکردی بین تأخیر و امنیت قابل دستیابی در B-RAN توسط مدل ریاضی پیشنهادی به صورت جامع مشخص می شود. مدل تحلیلی پیشنهادی، پیش بینی های معناداری را برای طراحی شبکه های بی سیم مبتنی بر بلاکچین با امنیت کافی در برابر استخراج کنندگان مخرب و تأخیر دسترسی مقرون به صرفه ارائه می دهد.

اشتراک گذاری بین شبکه ای

B-RAN تعداد زیادی از SP ها و مشتریان را به خدمت می گیرد و اشتراک منابع قابل توجهی را در میان زیرشبکه ها ممکن می سازد. با افزایش تعداد مشتریان، SP های بیشتری به دلیل انگیزه های اقتصادی به شبکه خواهند پیوست. با افزایش تعداد SP ها، و بهبود کیفیت خدمات (QoS)، مشتریان بیشتری به شبکه جذب شده و یک حلقه با بازخورد مثبت براساس عملکرد شبکه ایجاد می کنند.

B-RAN علاوه بر جذب SP ها و مشتریان بیشتر، به عنوان یک MSP عمل می کند. پلتفرمی که به گروه های چند جانبه (multilateral) SP ها، مشتریان و سایرین در B-RAN اجازه می دهد وارد شبکه شوند و تعامل مستقیم بین آن ها را ممکن می سازد. چنین ویژگی چند جانبه منجر به جذب منابع درآمدی مختلفی در B-RAN می شود.

این دارایی ها یا خدمات از شرکت کنندگان مختلف، همچون کالایی در شبکه شناخته می شوند و در یک منبع گسترده در B-RAN قرار می گیرند و سپس از طریق قرارداد هوشمند مجازی سازی می شوند و اشتراک گذاری و ادغام بیشتر منابع را ترویج می کنند. در اینجا ما چندین نوع مهم از منابع در B-RAN را خلاصه می کنیم.

- طیف: طیف ها در B-RAN به عنوان دارایی های طیف دیجیتالی مجازی سازی می شوند. یک دارایی طیف را می توان به عنوان یک حق استفاده انحصاری در مدت زمان تعیین شده برای ارسال در یک محدوده فرکانس در یک منطقه تحت پوشش معین تعریف کرد. استفاده از دارایی های طیف از دارندگان طیف چندگانه کارآمدتر و انعطاف پذیرتر از یک شبکه تک اپراتور خواهد بود.

- زیرساخت ها: زیرساخت ها در B-RAN شامل انواع AP ها و ایستگاه های پایه (BS)، MEC و سرورهای ابری، backhaul ها و غیره می شود. زیرساخت های متعلق به میزبان های مختلف را می توان از طریق بارگذاری محاسباتی، ذخیره سازی داده، یا بین SP ها و افراد به اشتراک گذاشت. چنین هماهنگی می تواند به صورت قابل توجهی افزونگی بهره برداری را کاهش دهد و کارایی شبکه را بهبود بخشد.

- دستگاه ها: دستگاه های سرویس گیرنده تلفن همراه را می توان برای جمع آوری داده ها و استخراج اطلاعات برای خدمات در مقیاس بزرگ SP ها یا برنامه های کاربردی دیگر مورد استفاده قرار داد، در حالی که دستگاه های مختلف IoT / IoE می توانند درگیر سنجش جمعی باشند. همچنین، رشد تعداد مشتریان، SP های بیشتری را به B-RAN جذب می کند و بیشتر به صرفه جویی در مقیاس دست می یابد.

- محتوا: محتوای B-RAN می تواند فایل های رسانه ای، نرم افزار، اسناد، برنامه ها، پخش زنده و غیره باشد. نه تنها SP خدمات تحویل محتوا را ارائه می دهد، بلکه مشتریان نیز تشویق می شوند تا در ارائه محتوا مشارکت کنند. در B-RAN با توجه به حفظ امنیت و حریم خصوصی، محتوا ضد دستکاری خواهد بود و تنها توسط کاربران مجاز در هنگام تحویل قابل دسترسی خواهد بود.

- کنترل: حقوق کنترل بر روی چندین دستگاه را می توان به عنوان منابع در B-RAN مشاهده کرد. دستگاه های شبکه با قابلیت ارسال بسته یا دستگاه های هوشمندی که به عنوان لوازم خانگی استفاده می شوند، با خط فرمان کنترل همه کاربران مجاز با کلید اشتراک گذاری عمل می کنند. با بلاکچین به عنوان یک زیربنا، یک کنترل قابل اطمینان تر و قابل اعتمادتر را می توان در B-RAN پیاده سازی کرد.

- انرژی: انرژی در B-RAN معمولاً انرژی الکتریسیته ای است که از منابع انرژی فسیلی یا تجدیدپذیر حاصل می شود. دستگاه هایی با انرژی غیرفعال کافی می توانند عملیات دشارژ کردن را برای تامین نیازهای انرژی سایر دستگاه ها انجام دهند و پرداخت را دریافت کنند. مصرف کنندگان و فروشندگان انرژی می توانند در B-RAN به صورت ایمن و منصفانه با یکدیگر تعامل داشته باشند.

- هوش: هوش در B-RAN نشان دهنده مدل ها و قابلیت های یادگیری مبتنی بر مشخصه اعتماد، مانند محاسبات، حافظه پنهان و برقراری ارتباط برای اجرای الگوریتم های یادگیری است. در B-RAN، مدل های یادگیری را می توان به صورت فدرال بر روی دستگاه های ناهمگون اجرا کرد و از محرمانه بودن داده های این فرایند یادگیری مشارکتی اطمینان حاصل پیدا کرد. اطلاعات قابل اعتماد به صورت موثر در B-RAN توزیع خواهند شد.

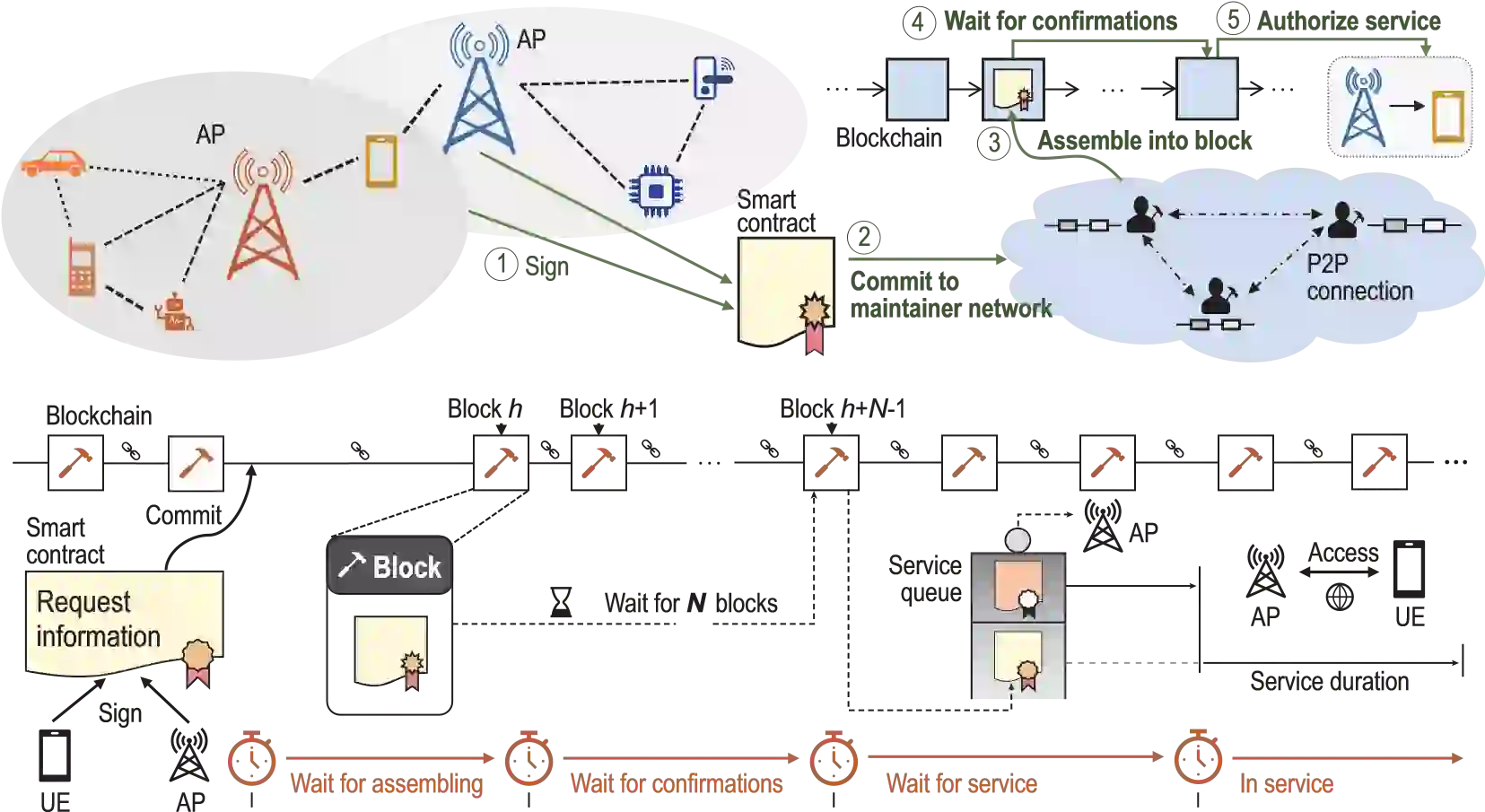

نمونه ای از فرایند سرویس B-RAN که دارای پنج مرحله است در شکل 8 ارائه شده است. در زیر روش اصلی نحوه عملکرد B-RAN برای کمک به درخواست استفاده از تجهیزات کاربر (UE) از یک SP ارائه شده است.

- در آماده سازی برای دسترسی، UE و SP ابتدا باید یک قرارداد سطح خدمات (SLA) حاوی جزئیاتی از جمله انواع خدمات و نرخ های جبران خسارت وارد شده را تعیین کنند. شرایط و هزینه های خدمات به صراحت در یک قرارداد هوشمند مجاز توسط امضای دیجیتالی هر دو طرف ثبت و تایید می شود.

- قرارداد هوشمند به شبکه بلاکچین واسپاری شده است و منتظر است تا نگهدارندگان بلاکچین اعتبار آن را تأیید کنند.

- نگهدارندگان شبکه بلاکچین تأیید قرارداد هوشمند را به پایان می رسانند و پس از رسیدن به دور فعلی اجماع، آن را در یک بلوک جدید ثبت می کنند.

- بلوک پس از تعداد معینی از بلوک ها به عنوان تأییدیه های ساخته شده در بالای آن، در زنجیره اصلی پذیرفته می شود. سپس قرارداد هوشمند ایمن و واجد شرایط ورود به صف خدمات، تأیید می شود.

- هنگام اتمام خدمات درخواست های قبلی، SP سرویس دسترسی را مطابق اطلاعات درخواست در قرارداد هوشمند به UE تحویل می دهد.

شایان ذکر است که برتری B-RAN از نظر کارایی در اصل ادغام شبکه است که نیاز به بارگذاری و اشتراک گذاری انعطاف پذیر بین زیرشبکه ها را فراهم می سازد. در مثال قبلی، UE از طریق فرایند نشان داده شده در شکل 8 به SP ها اعتماد کرده است، بنابراین UE می تواند به منابع ادغام شده توسط سایر SP ها در B-RAN دسترسی داشته باشد و از آن ها استفاده نماید. هزینه های معاملات و رومینگ به صورت دوره ای توسط قراردادهای هوشمند محاسبه و تسویه می شود. در این مورد، نگهدارندگان در B-RAN می توانند از برخی الگوریتم های هوشمند برای تخصیص و توزیع منبع استفاده کنند. در نتیجه، دستگاه های بی سیم سیار ممکن است به SP های مناسب متعلق به زیرشبکه ها دسترسی پیدا کنند که احتمالاً پوشش با کیفیت بالاتری را برای UE ها در مکان فعلی خود فراهم می کنند.

ردیابی و ممیزی داده ها

در عصر کلان داده ها، رشد سریع داده ها چالش های زیادی را برای شرکت ها، جوامع و دولت ها به همراه داشته است. نقض داده ها بیش از هر زمان دیگری رخ می دهد و اکنون خطرات امنیتی جدی را ایجاد می کند. شبکه های بی سیم، به دلیل باز و سیار بودن، در برابر نشت داده ها و نفوذ گره های مخرب بسیار آسیب پذیرتر هستند.

تقاضای فزاینده امنیت داده ها و حفظ حریم خصوصی کاربران نیازمند رویکردهای ردیابی و ممیزی داده های لازم برای شناسایی نشت داده ها و جلوگیری از دسترسی غیرمجاز و استفاده از داده های حساس است. برخی کشورها و سازمان ها مقررات مربوطه را در مورد استفاده از داده ها صادر کرده اند. به عنوان مثال، اتحادیه اروپا در سال 2018 مقررات عمومی حفاظت از داده ها (GDPR) را منتشر کرد و ایالات متحده قانون امنیت ملی و حفاظت از داده های شخصی (NSPDPA) در سال 2019 را در مورد حفاظت و انتقال داده ها صادر کرده است.

روش های ردیابی و ممیزی داده های شبکه های کنونی عمدتاً مبتنی بر بازرسی ژرف بسته (DPI) و تجزیه و تحلیل ترافیک هستند.

طرح های مبتنی بر DPI اغلب به شناسایی دستی مشخصه های ترافیکی شبکه و حجم زیادی از پردازش داده ها نیاز دارند، و تجزیه و تحلیل ترافیک نیز ممکن است از عملکرد بلادرنگ و کارایی استقرار رنج ببرد که مقیاس آن ها را با رشد سریع داده های بزرگ دشوار می سازد.

توجه داشته باشید که تکنیک های علامت گذاری داده را می توان برای ردیابی جریان های شبکه نیز استفاده کرد. به عنوان مثال دو طرح واترمارک (watermarking) برای ردیابی و تجزیه و تحلیل داده ها در شبکه های بی سیم سیار طراحی شده است. اخیراً چندین مطالعه امکان سنجی استفاده از بلاکچین برای انجام یا تسهیل ردیابی و ممیزی داده ها در حوزه هایی همچون زنجیره های تأمین ارز دیجیتال، مراقبت های بهداشتی و مواد غذایی انجام شده است. با این وجود، روش های ردیابی و ممیزی داده های فعال با بلاکچین برای شبکه های بی سیم هنوز موضوعی باز هستند.

در B-RAN، داده ها از طریق چندین ایستگاه تقویت کننده به واسطۀ تعدادی دستگاه و زیرساخت تحویل داده می شوند. یک بلاکچین متشکل از چندین نهاد می تواند مسیریابی داده ها را به روشی قابل اعتماد و شفاف ثبت کند و بنابراین برای ردیابی و ممیزی داده ها مناسب است. با استفاده از تکنیک علامت گذاری داده ها در شکل 9، یک طرح ردیابی و ممیزی داده ها در B-RAN طراحی و نشان داده شده است. این طرح به گره های مسیریابی، که ممکن است متشکل از تولیدکنندگان و اپراتورهای مختلف باشند اجازه میدهد، در B-RAN شرکت کنند و دیدگاه خود را از مسیریابی داده ها به زنجیره بلوکی از طریق قراردادهای هوشمند گزارش کنند.

برای محافظت از صحت داده ها و منشاء آن، منبع داده باید یک برچسب دیجیتالی تغییرناپذیر برای انتقال داده های خود با استفاده از ماژول پلتفرم قابل اعتماد (TPM) در داخل دستگاه خود ایجاد کند.

قرارداد هوشمند برچسب داده و اطلاعات منبع را ثبت می کند. افزون بر این، هر گره، رله یا تقویت کننده باید امضای دیجیتال خود را در شبکه اضافه کند و آخرین قرارداد را به بلاکچین واسپارسازی نماید، که منجر به ایجاد یک مسیریابی قابل اعتماد متشکل از قراردادهای هوشمند می شود. بنابراین، مسیر رله داده ها به صورت مشترک توسط چندین طرف در B-RAN ممیزی می شود و به سختی می توان آن را جعل یا اصلاح کرد زیرا مسیرهای داده توسط زنجیره بلاک ایمن شده اند. همچنین، این طرح می تواند بررسی داده ها و نظارت بر نقض انجام شده توسط مقامات نظارتی را تسهیل بخشد.

شبکه هوشمند

B-RAN می تواند یک مکانیسم تامین منابع هوشمند برای مدیریت منابع شبکه در یک رویکرد یادگیری توزیع شده ارائه دهد. نگهدارندگان در B-RAN می توانند بر شرایط منابع نظارت کنند و تخصیص منابع کم استفاده را از طریق فناوری های یادگیری ماشین بهینه سازند. همانطور که در بخش «مکانیسم های اجماع» بحث شد، اجماع هوشمند B-RAN چشم اندازهای معتبری را برای به اشتراک گذاری طیف ها و زیرساخت ها فراهم می سازد، که به اپراتورهای شبکه کمک می کند تا به مشتریان خدمات بهتری در B-RAN ارائه دهند.

به دلیل ماهیت توزیع شده آن، B-RAN ذاتاً از یادگیری به سبک فدرال یا سازمانی پشتیبانی می کند. B-RAN می تواند مدل های قابل اعتماد را مبادله کند و قابلیت های لازم برای یادگیری ماشین را به اشتراک بگذارد که در نتیجه یادگیری فدرالی کارایی بالایی دارد. از آنجایی که زیربنای بلاکچین ایجادکننده روابط چندگانه مبتنی بر اعتماد است. برای B-RAN، نهادهای شبکه می توانند اطلاعات را به شیوه ای باز و سازگار به اشتراک بگذارند. همچنین، B-RAN می تواند کل فرایند داده ها را برای اجرای ملاحظات اعتماد ردیابی کند، و قابلیت تفسیر و اعتبار یادگیری ماشین را افزایش دهد. بنابراین، B-RAN توسعه یادگیری به سبک فدرال را ارتقاء می دهد و در نهایت به یک سیستم هوشمند قابل اعتماد قوی دست می یابد.

به نوبه خود، B-RAN می تواند کیفیت شبکه را بهبود بخشد و خدمات هوشمند را ارائه دهد. در پاسخ به درخواست مشتریان، نگهداران B-RAN می توانند خدمات را از طریق یک رویکرد یادگیری توزیع شده، برنامه ریزی و تخصیص دهند که منجر به ایجاد یک شبکه هوشمند تطبیقی می شود. B-RAN می تواند داده های کاربران را برای تنظیم کیفیت خدمات بلادرنگ جمع آوری کند، در حالی که زمان بندی سرویس به عنوان یک کار یادگیری فدرال بین موجودیت های شبکه مختلف انجام می شود. همچنین، مشتریان می توانند بسته به سناریوهای خاص، طیف انتقالی سیگنال مناسب مانند موج میلی متری، نور مرئی، امواج فرو سرخ و ترا هرتز را انتخاب و استفاده کنند.

همچنین، B-RAN می تواند بر وضعیت شبکه نظارت کند و از یادگیری توزیع شده برای جلوگیری از تراکم ترافیک و دستیابی به مکان های سریع خطا استفاده کند. از طریق یادگیری عمیق از داده های تاریخی، B-RAN می تواند روند ترافیک را پیش بینی کند و از تراکم ترافیک جلوگیری کند. برای دستیابی به تعادل بین منابع محدود شبکه و کیفیت خدمات، بسته های داده باید اولویت بندی شوند تا از امکان بهینه سازی ترافیک برای اپراتورها و کاربران شبکه اطمینان حاصل شود. این ویژگی را می توان با استفاده از فناوری هوش مصنوعی به دست آورد. با گسترش دستگاه ها و کاربران، مکان یابی خطا به دلیل همبستگی فضایی پیام های هشدار و تعامل بین خرابی ها از طریق الگوریتم های یادگیری ماشین، مانند شبکه عصبی کوانتیزاسیون بردار یادگیری و شبکه تکامل عصبی عمیق، چالش های جدیدی را به وجود آورده است.

طراحی نمونه اولیه

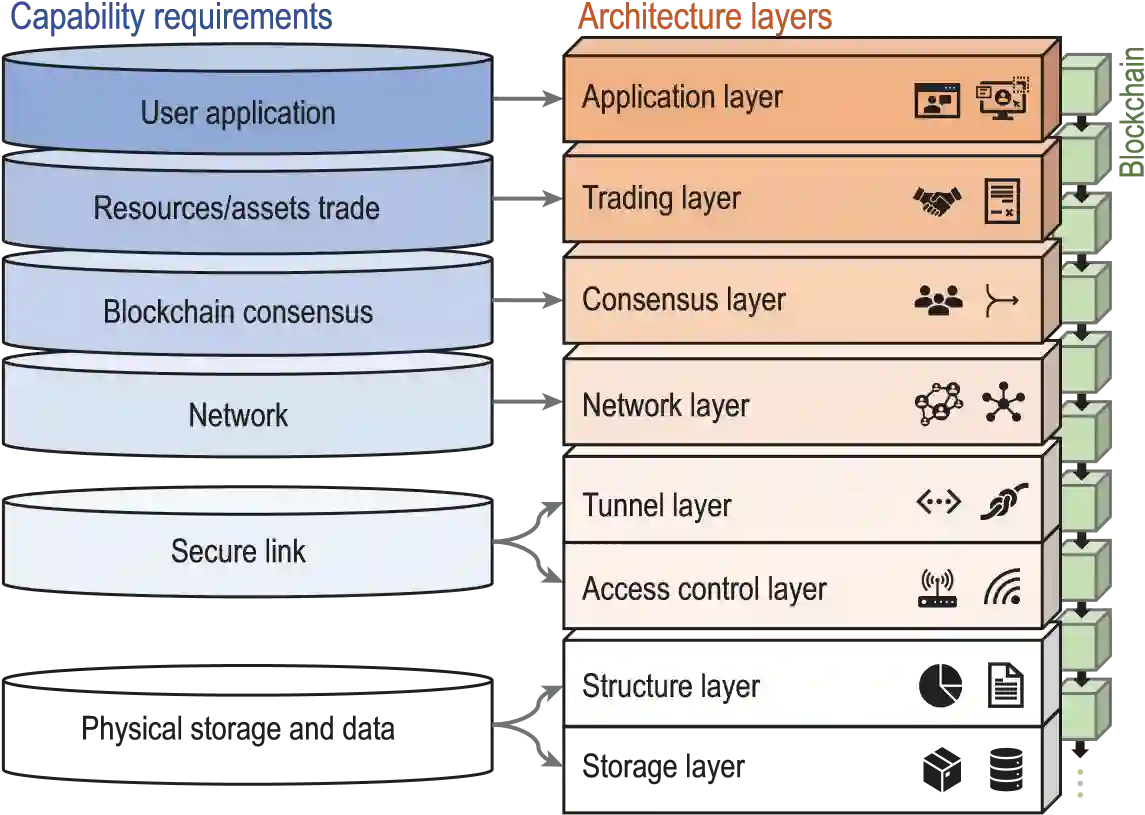

به منظور اجرای طرح پیشنهادی و آزمایش بهتر عملکرد، نیازهای قابلیت پایه در B-RAN را ارزیابی کرده و نمونه اولیه مربوطه پیشنهاد شده است. نیازهای در نظر گرفته شده برای استفاده از قابلیت های زنجیره های بلوکی شامل شش جنبه، از جمله ذخیره سازی فیزیکی و ساختار داده، پیوند امن، شبکه، اجماع بلاکچین، تجارت منابع و دارایی ها و برنامه های کاربردی کاربر می شود. براساس نیازهای ارزیابی شده، لایه های معماری مربوطه برای نمونه اولیه طراحی شده اند. در اینجا لایه کنترل دسترسی، لایه تونل، لایه توافق و لایه معاملاتی را در معماری خود گنجانده ایم. افزون بر این موارد، از چندین لایه سیستم شبکه سنتی (به عنوان مثال لایه ذخیره سازی، لایه ساختار، لایه شبکه و لایه برنامه) برای پشتیبانی از عملیات اساسی استفاده شده است.

با در نظر گرفتن سناریوهای کاربردی منحصر به فرد B-RAN، مکانیسم های FSCD ،HTLC و Hash Access برای بهبود عملکرد کلی سیستم نمونه اولیه به معماری اضافه شده است. معماری کلی لایه های پیشنهادی در شکل 10 نشان داده شده است. در ادامه به جزییات بیشتری در این زمینه می پردازیم.

- ذخیره سازی فیزیکی و داده ها: داده های ذخیره شده در بلاکچین شامل اطلاعات مرتبط با B-RAN مانند تراکنش های سفارش داده شده، اقدامات دیجیتال و کلیدهای رمزنگاری لایه ساختار را تشکیل می دهند. چنین داده هایی توسط سرورها یا هر دستگاه الکترونیکی فعال در لایه ذخیره سازی ذخیره می شوند. همۀ دستگاه ها یک نسخه کامل از یک بلاکچین را ذخیره نمی کنند، برخی از دستگاه های بی سیم سیار می توانند اطلاعات جزئی را به عنوان گره های سبک ذخیره کنند.

- پیوند امن: یک پیوند امن بین طرف های مختلف در B-RAN ایجاد شده است. با استفاده از اصل HTLC در لایه تونل، کانال پرداخت بین پایانه ها و AP ها فاقد اعتماد است. قابلیت اطمینان انتقال نیز با کنترل جریان و تشخیص خطا در آن تضمین می شود. لایه کنترل دسترسی، مدت زمان پیوند، هزینه ها و حتی انتقال فیزیکی رسانه و داده ها توسط قراردادهای هوشمند تنظیم می شوند.

- شبکه: زیرشبکه هایی با ساختارهای مختلف در B-RAN شبکه را تشکیل می دهند. گره ها و پیوندهای بین آن ها در لایه شبکه وظیفه شناسایی و ارتباط گره ها را بر عهده دارند و برای حفظ شبکه توزیع شده با یکدیگر همگام می شوند.

- اجماع در بلاکچین: اجماع در B-RAN مسئول ایجاد و اعتبارسنجی بلوک ها و حصول اطمینان از دستیابی شرکت کنندگان به اجماع در مورد تراکنش های توزیع شده است. همه نگهدارندگان در B-RAN از قوانین موجود در لایه اجماع پیروی می کنند تا تعیین کنند کدام بلوک به دفترکل اضافه می شود.

- تجارت منابع / دارایی: اجرای تجارت منابع / دارایی با قوانین اساسی در B-RAN انجام می شود تا عدالت بین SP و مشتریان حفظ شود. چنین انصافی با توافق های سطح خدمات مبتنی بر قرارداد هوشمند در لایه معاملاتی تضمین می شود.

- برنامه های کاربردی کاربر: برنامه های کاربری در بالای بلاکچین برای مشتریان طراحی شده اند تا بتوانند با بلاکچین و قرارداد هوشمند تعامل داشته باشند. رابط های برنامه نویسی برنامه های کاربردی در لایه اپلیکیشن نیز برای توسعه دهندگان ارائه می شود تا برخی از قابلیت های مورد نظر دیگر را جدا از خدمات دسترسی پیاده سازی کنند.

نتایج تجربی

در این بخش، نتایج به دست آمده از اجرای چندین سناریو و آزمایش های مختلف برای ارزیابی عملکرد شبکه بررسی خواهد شد که نمونه اولیه توسط زبان برنامه نویسی پایتون پیاده سازی شده است و فایل های اجرایی باینری بسته بندی شده آن را روی خوشه ای از رایانه های تک بردی که تحت شبکه محلی مشابهی اجرا می شوند، آزمایش شده است. داده ها به صورت خودکار از طریق یک اسکریپت از پیش طراحی شده جمع آوری می شوند. همچنین، برای تایید عملکرد B-RAN ،RAN های معمولی و بلاکچین های مبتنی بر PoW را به عنوان معیار در نظر گرفته اند و داده های جمع آوری شده با طرح های موجود مقایسه می شوند. در نتیجه، در این مقاله، عمدتاً نتایج سه آزمایش مربوط به تأخیر سرویس، استفاده از منابع و پردازش درخواست معرفی و تجزیه و تحلیل می شود.

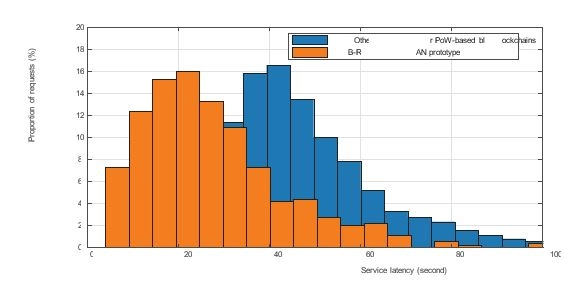

شکل 11 توزیع تأخیر سرویس نمونۀ اولیه B-RAN مبتنی بر PoW را با سایر بلاکچین های مبتنی بر PoW (مانند بیتکوین و اتریوم) مقایسه می کند. در این آزمایش، زمان بلوک روی 10 ثانیه تنظیم شده است و دو بلوک به عنوان تأییدیه بلاکچین مورد نیاز است. همانطور که در شکل 11 نشان داده شده است، B-RAN دارای تأخیر سرویس به میزان قابل توجهی کمتر از بلاکچین های مبتنی بر PoW معمولی است. علاوه بر این، تحت شرایط مختلف، تأخیر سرویس در بلاکچین های معمولی معمولاً چند دقیقه به طول می انجامد. با تجهیز به مکانیسم های FSCD ،B-RAN مدت زمان خدمات مورد نیاز را تقریباً به نصف کاهش میدهد و طول عمر تاخیر سرویس را تا چند ثانیه کوتاه می کند. علاوه بر این، تاخیر سرویس کوتاه تر ممکن است تأثیر مثبتی بر رضایت کاربر B-RAN داشته باشد و امنیت سیستم را بیشتر بهبود بخشد. (به بخش «اشتراک گذاری بین شبکه ای» مراجعه کنید)

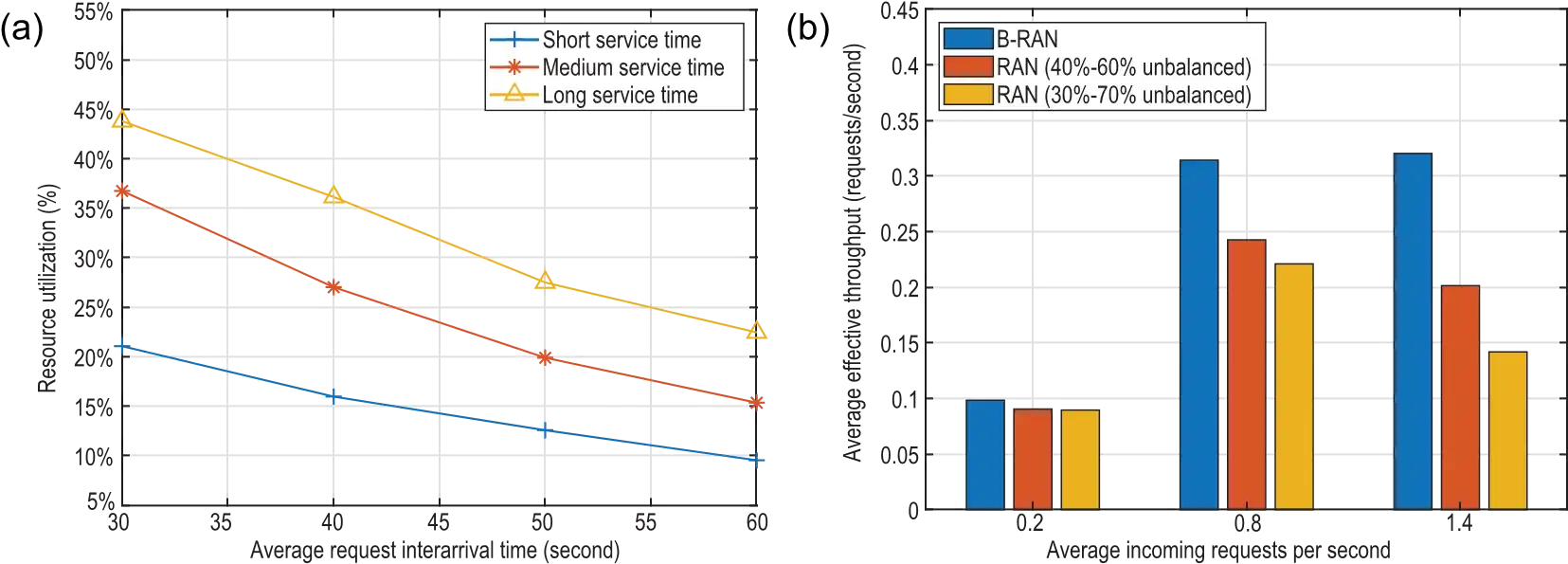

شکل 12-الف) تأثیر میانگین زمان بین رسیدن درخواست را برای استفاده از منابع B-RAN نشان می دهد، که در آن استفاده از منبع با نسبت زمان مشغول بودن به زمان در دسترس بودن پیوندها اندازه گیری می شود و نشان می دهد که چگونه پیوندها به صورت مؤثری در برابر میزان دسترس بودن آن ها استفاده می شوند.

به وضوح می توان مشاهده کرد که زمان سرویس هر چه باشد، کاهش متوسط زمان بین ورود درخواست، همیشه منجر به افزایش آشکار در استفاده از منابع می شود.

علاوه بر این، با مقایسه سه روند تنظیمات مختلف زمان سرویس، ممکن است به این نتیجه رسید که، زمانی که میانگین زمان سرویس در یک دوره زمانی گذشته بالا باشد، یا در حال ارائه یک روند صعودی باشد، شدت درخواست بالاتر (یا کاربران درگیر بیشتر) را به همراه خواهد داشت که منجر به رشد بیشتر در استفاده از منابع نسبت به سناریوهایی با زمان خدمات کوتاه تر خواهد شد. بنابراین، رشد بیشتر استفاده از منابع نیز ارتباط نزدیکی با گسترش مقیاس شبکه و افزایش تعامل کاربر B-RAN دارد.

شکل 12-ب) میانگین توان عملیاتی مؤثر در هر زیرشبکه B-RAN و دو RAN نامتعادل دیگر را در فرکانس های درخواست ورودی مختلف مقایسه می کند. در این آزمایش، هر دو B-RAN و RAN از دو زیرشبکه تشکیل شده اند؛ اما برخلاف شبکه اول، RAN ها معمولاً از دو زیرشبکه مستقل تشکیل شده اند که بارهای ترافیکی متفاوتی دارند. همانطور که در شکل مشاهده می شود، RAN های آزمایش شده، بار ترافیکی مشابهی با B-RAN دارند، اما درخواست ها به صورت مساوی به زیرشبکه های آن ها با نسبت های 40% به 60% و 30% به 70% تخصیص نمی یابند. نتایج تجربی نشان می دهد که متوسط توان عملیاتی موثر B-RAN در سه سناریو شبیه سازی شده بهترین عملکرد را داراست. به دلیل قابلیت های ویژه یکپارچه سازی زیرشبکه ها و متعادل کردن بارهای ترافیکی، B-RAN زمانی که نرخ درخواست ورودی بالاتر است دارای توان عملیاتی بسیار بالاتری نسبت به دو شبکه با RAN های «نامتوازن» خواهد بود.

نتایج به دست آمده از شبیه سازی ها مزایای B-RAN را از نظر تاخیر سرویس کم، استفاده از منابع بالا و تعادل بار (ترافیک شبکه) در مقایسه با شبکه های RAN برجسته می سازد. کاهش قابل توجه تأخیر سرویس به مکانیسم FSCD اعتبار می دهد که به صورت موثری نرخ استقرار قرارداد را افزایش می دهد و تضمین می کند که قراردادها و تراکنش ها در یک مرحله در بلاکچین ثبت می شوند. علاوه بر این، کاهش تاخیر در استقرار قرارداد، زمان سرویس را در یک زمان ثابت دوره افزایش می دهد، در نتیجه منجر به بهبود استفاده از منابع می شود. افزون بر این، از آنجایی که B-RAN از چندین زیرشبکه تشکیل شده است، نرخ پردازش درخواست آن به مراتب بیشتر از یک شبکه واحد است و افزایش تعداد زیرشبکه هایی که توسط B-RAN با یکدیگر تطبیق داده می شوند نیز می تواند بهبود قابل توجهی را در عملکرد توان به همراه داشته باشد.

سلام. خیلی ممنون بابت مقاله عالی و مفید شما. بسیار ممنون می شم اگر مراجع مقاله رو هم قرار بدهید.